با وجود پنهانکاری شدیدی که بر صنعت جاسوسی حکمفرماست، تلاشهای متخصصان امنیت دیجیتال گهگاه موفقمیشود پرده از برخی اسرار بردارد؛ از جمله فهرست قربانیان هک و رصد، و جزئیات عملکرد ابزارهای جاسوسی سنتی یا حتی پیچیدهتر که قابلیت نفوذ خاموش را دارند.این گزارش، برجستهترین فعالیتهای شرکتهای جاسوسی در خاورمیانه را بررسی میکند که در ازای دریافت پول به عنوان «مزدوران دیجیتال» عملمیکنند. پژوهش بر گزارشهای «سیتیزن لب» (Citizen Lab)، تحقیقات کارشناسان امنیت سایبری و دادههای مربوط به شرکتهای جاسوسی، ابزارهای هک و رصد مورد استفاده آنها و سازوکارهای عملیاتیشان استوار است.

قلب تپنده صنعت در اسرائیل

اسرائیل در کانون اقدامات جاسوسی قرار دارد و شرکتهای آن در زمینه نظارت و هک جزو خطرناکترینها محسوب میشوند. فعالیتهای جاسوسی برخی از این شرکتها به حدی نگرانکننده است که حتی آنها را مشمول تحریمهای ایالات متحده کردهاست.شرکتهای جاسوسی اغلب برای پنهانماندن و حفظ پوشش، به روشهای مختلفی متوسلمیشوند و برخی از آنها با نامهای گوناگون در پشت صحنه فعالیتمیکنند. این استراتژی پنهانکاری، بهویژه توسط بسیاری از شرکتهای اسرائیلی به کار گرفته شدهاست.

پگاسوس: ابزار جاسوسی «بدون ردپا» و روش «کلیک صفر»

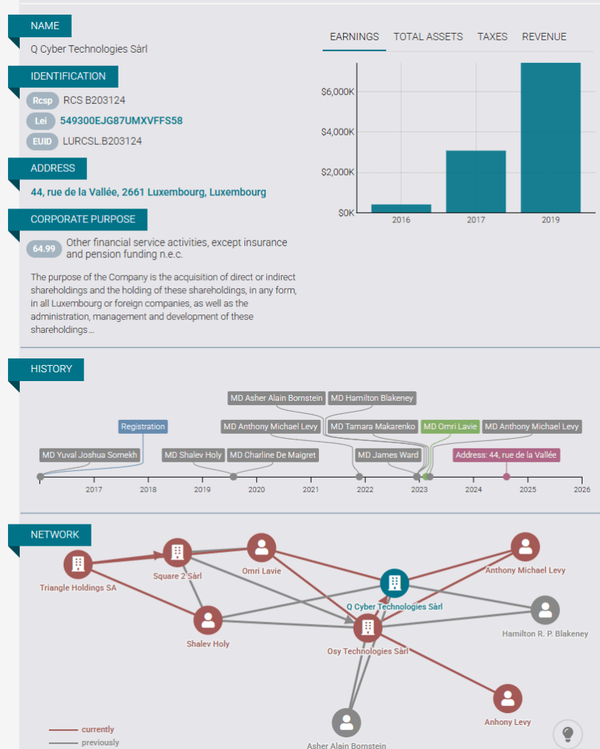

در قلب دنیای جاسوسی دیجیتال، گروه اسرائیلی NSO به عنوان یکی از برجستهترین و خطرناکترین بازیگران در زمینه هک تلفنهای همراه و جاسوسی از کاربران شناخته میشود. این شرکت که در سال ۲۰۱۰ تأسیس شد، تحت پوشش شرکت مادر خود، «Q Cyber Technologies»، فعالیت میکند و دادههای موجود نشان میدهد که در لوکزامبورگ ثبت شده است.این شرکت توسعهدهنده دو ابزار جاسوسی و نظارتی فوقالعاده خطرناک است:۱. پگاسوس (Pegasus): جنجال جهانی جاسوسیپگاسوس در سال ۲۰۲۱، پس از انتشار گزارشهای تحقیقاتی متعددی که استفاده گسترده از آن را توسط دولتهای مختلف در سراسر جهان، از جمله کشورهای خاورمیانه، فاشکرد، به شهرت جهانی رسید. فهرست فعالیتهای لو رفته پگاسوس شامل ۵۰,۰۰۰ شماره تلفن بود که گمانمیرود، در کانون توجه مشتریان NSO قرار داشتهاند.آنچه پگاسوس را متمایز میکند، توانایی آن در نفوذ به تلفنهمراه بدوننیاز به هیچگونه فعالیت مشکوک از سوی کاربر است. این روش مبتنی بر بهرهبرداری از آسیبپذیریهایی است که بهعنوان حملات «کلیک صفر»(Zero-Click Exploits) شناختهمیشوند. این بدافزار از حفرههای امنیتی موجود در برنامههای رایج تلفنهمراه مانند پیامهایمتنی، ایمیل یا تماسها سوءاستفاده میکند تا کد مخرب خود را بدون کوچکترین دخالت یا اقدام قربانی اجرا کند؛ این درحالی است که عملیاتهای هک سنتی نیازمند کلیک کاربر روی یک لینک مشخص هستند.

هنگامیکه تلفن به این بدافزار آلوده میشود، مهاجم –که معمولاً یک نهاد دولتی خریدار سرویس از NSO است– کنترل کاملی بر دستگاه بهدست میآورد. این کنترل به آنها اجازه میدهد به پیامهای شخصی و ایمیلها دسترسی پیدا کنند و حتی بهصورت مخفیانه دوربین و میکروفون دستگاه را فعال سازند. نگرانکنندهتر اینکه، مهاجم با استفاده از پگاسوس میتواند محتوای برنامههای پیامرسان رمزگذاریشده مانند واتساپ، تلگرام و سیگنال را نیز بخواند.۲. ابزار «سیرکل» (Circle): رهگیری شبکههای مخابراتیعلاوهبر پگاسوس، این شرکت اسرائیلی ابزار دیگری به نام «سیرکل» را نیز توسعه دادهاست. این ابزار بر سوءاستفاده از آسیبپذیریهای قدیمی در شبکههای مخابراتی متکی است، بهویژه در سیستم «SS7». این سیستم که در دهه ۱۹۷۰ برای تسهیل هماهنگی ارتباطات میان شبکههای تلفنی و امکان انتقال یکپارچه تماسها و پیامها توسعهیافت، اکنون به نقطه ضعفی برای جاسوسی تبدیل شدهاست.ابزار سیرکل به مهاجمان اجازهمیدهد تا تماسها و پیامهای متنی فرد موردنظر را بدوناطلاع او یا برجای گذاشتن هیچگونه ردی رهگیریکنند. تحقیقات امنیتی حاکی از آن است که چندین کشور در خاورمیانه در میان مشتریان ابزار «سیرکل» قرار دارند.

«ائتلاف اینتلکسا»: گسترش ابزارهای جاسوسی اسرائیلی در خاورمیانه

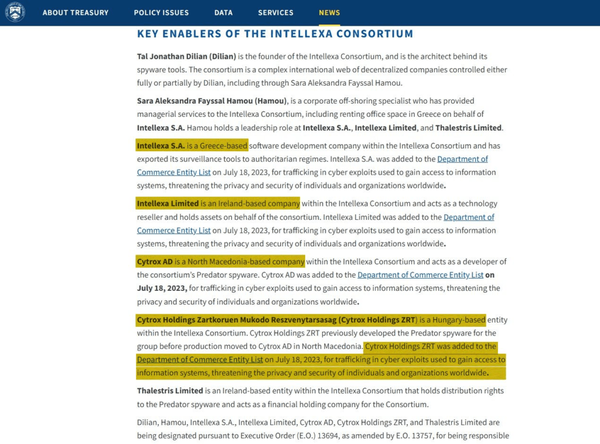

«سایتروکس»(Cytrox)، یکی دیگر از شرکتهای معروف با ریشههای اسرائیلی در دنیای جاسوسی است که در سال ۲۰۱۷ در مقدونیه تأسیس و در سال ۲۰۱۹ توسط «تال دیلین»، افسر سابق و جاسوس اسرائیلی خریداری شد.پساز این خرید، دیلین سایتروکس را در ائتلافی به نام «اینتلکسا»(Intellexa Alliance) ادغامکرد. این ائتلاف شامل مجموعهای از شرکتهای فعال در صنعت رصد و نظارت است که در کشورهای مختلفی مانند Intellexa S.A (یونان)، Intellexa Limited (ایرلند)، Cytrox AD (مقدونیه شمالی)، Cytrox Holdings ZRT (مجارستان) و Thalestris Limited (ایرلند) مستقر شدهاند.ابزار Predator: شکارچی اندروید و iOSسایتروکس توسعهدهنده ابزار پیشرفتهای به نام «پِرِدِیتور» (Predator) است که به دو شیوه عمل میکند:هک از طریق لینکهای مخرب با لینکهای آلوده از طریق پیامک یا واتساپ که بهمحض کلیک کاربر، نرمافزار Predator روی دستگاه نصبمیشود.هک از طریق «کلیک صفر»(Zero-Click) که میتواند بسیاری از دستگاهها را با حملات «کلیک صفر» هک کند؛ حملاتی که بدوننیاز به اقدام نفوذ را عملیمیسازند.این بدافزار هم اندروید و هم iOS را هدف قرار میدهد و اطلاعات را سرقت، دادههای خصوصی را استخراج، موقعیت مکانی آنها را ردیابی و به برنامههای تلفن و سایر اطلاعات شخصی دسترسی پیدا میکند.اپراتورهای Predator قادرند به فهرست مخاطبان، سابقه تماس، محتوای پیامها و قابلیت ضبط میکروفون قربانی دسترسی پیدا کنند. این ابزار جاسوسی توسط چندین کشور از جمله در خاورمیانه مورد استفاده قرار گرفتهاست. بهدلیل فعالیتهای جاسوسی گسترده، آمریکا سال گذشته تحریمهایی را علیه آن اعمال کرد.

«زبان شیطان»: ابزار هک خاموش یک شرکت جاسوسی اسرائیلی

تحقیقات در صنعت جاسوسی، نام شرکتی اسرائیلی را فاشمیکند که در طول دهسال گذشته بهدلیل تغییر نامهای مکرر شناخته شدهاست. این شرکت که جدیدترین نام آن تا سال ۲۰۲۵ «سایتو تک التیدی»(Saito Tech Ltd) است، توسعهدهنده ابزار جاسوسی قدرتمندی است که هم تلفنهایهمراه و هم رایانهها را هدف قرار میدهد.سندی که در وبسایت پارلمان اروپا منتشر شده، نشان میدهد که «سایتو تک التیدی» در طول سالها نامهای مختلفی داشته است. بر اساس این سند، سوابق شرکت به این شرح است:

۰